Suite à la révélation de la faille du processeur Intel Foreshadow (L1TF), ainsi que de la précédente faille TLBleed, Theo de Raadt, fondateur d'OpenBSD, qui crée un système d'exploitation gratuit, multiplateforme, de type UNIX, a recommandé à tout le monde de désactiver complètement l'Hyper-Threading d'Intel dans le BIOS avant que les pirates ne commencent à en profiter.

L'hyper-threading n'est pas sûr

Dans un article cette semaine, de Raadt a déclaré que les failles Foreshadow et TLBleed ont rendu obligatoire la désactivation de la technologie Hyper-Threading sur toutes les machines Intel. Il a affirmé que l'atténuation de ces failles nécessite un nouveau microcode CPU et des solutions de contournement de codage, mais celles-ci ne suffisent pas à elles seules à arrêter les attaquants ; L'Hyper-Threading doit également être désactivé.

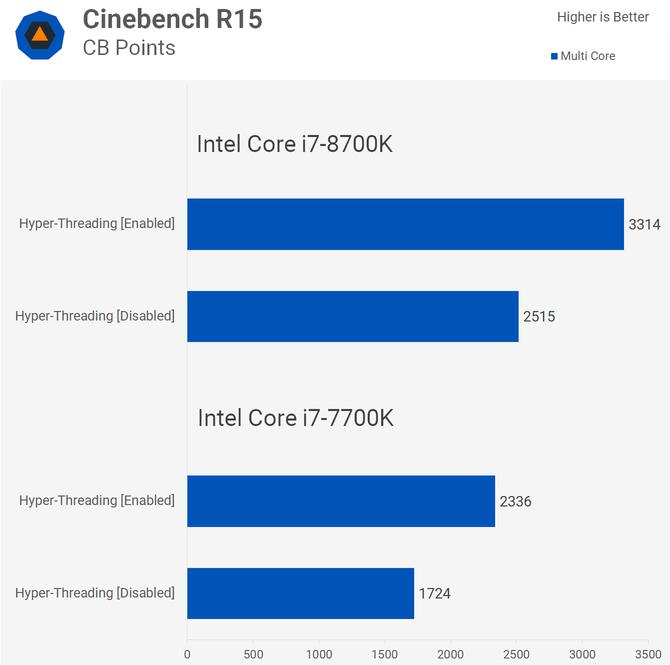

Hyper-Threading, qui est le nom de marque d'Intel pour la technologie de multithreading simultané, est fondamentalement cassé, selon le fondateur d'OpenBSD. La technologie permet au processeur de partager des ressources dépourvues de différenciateurs de sécurité.

Les attaques par canaux auxiliaires activées par cette vulnérabilité ne sont pas faciles à mettre en œuvre, mais il pense que les attaquants finiront par trouver un moyen de les faire fonctionner de manière fiable afin de faire fuir la mémoire du noyau ou entre les machines virtuelles dans des circonstances d'utilisation courantes, telles que en utilisant JavaScript dans le navigateur.

L'hyper-threading va exacerber les failles d'exécution spéculative

Nous avons vu au cours des derniers mois que les failles Meltdown et Spectre n'étaient pas une vulnérabilité ponctuelle que nous pouvions corriger une fois puis oublier. Plusieurs failles d'exécution spéculative de type Spectre ont été découvertes depuis que Meltdown et Spectre ont été révélés plus tôt cette année, et il est probable que nous continuerons à en voir davantage jusqu'à ce que toute la classe de bogues d'exécution spéculative soit corrigée au niveau de l'architecture du processeur.

de Raadt pense également que l'Hyper-Threading lui-même exacerbera la plupart des bugs d'exécution spéculatifs à l'avenir, c'est pourquoi le moment est venu de le désactiver. Il a également recommandé de mettre à jour le micrologiciel de votre BIOS si vous le pouvez.

Le fondateur d'OpenBSD a critiqué Intel pour ne pas être très transparent sur la manière dont il entend corriger ces défauts d'exécution spéculatifs une fois pour toutes et également sur le fait de ne pas documenter correctement les systèmes d'exploitation censés atténuer ces bogues. L'équipe OpenBSD a dû apprendre à rechercher et à développer ses propres atténuations en fonction de ce que faisaient les autres systèmes d'exploitation sans l'aide d'Intel.

OpenBSD version 6.4 et plus récent désactivera complètement Hyper-Threading. Cependant, les versions 6.2 et 6.3, qui peuvent encore être en production dans certaines entreprises, ne recevront pas de correctifs rétroportés en raison de la quantité de travail nécessaire pour résoudre ces problèmes. Pour cette raison, le fondateur d'OpenBSD a recommandé à chacun de prendre la responsabilité de ses propres machines et de désactiver l'Hyper-Threading d'Intel.

Position d'Intel

La position d'Intel sur ce problème est que la désactivation de l'Hyper-Threading n'est pas nécessaire pour la protection si toutes les autres stratégies d'atténuation disponibles sont utilisées, mais peut être conseillée dans un très petit sous-ensemble de scénarios où l'informatique les administrateurs ou les fournisseurs de cloud ne peuvent pas garantir que tous leurs systèmes d'exploitation virtualisés ont été mis à jour. La société a précédemment déclaré que les environnements non virtualisés devraient présenter un faible degré de risque lié à la faille Foreshadow si leurs systèmes sont mis à jour. Cependant, de nombreux utilisateurs peuvent ne pas être en mesure de mettre à jour leurs systèmes avec le microcode d'Intel à moins que les fabricants de cartes mères et d'ordinateurs portables ne publient également ces mises à jour sur des systèmes plus anciens. Intel a également admis que les clients des centres de données pourraient avoir besoin de prendre des mesures supplémentaires pour se protéger au-delà de la simple mise à jour de leurs systèmes.

En réalité, il est probable que personne ne puisse dire avec précision à quel point le risque de ces défauts sera petit ou grand, car s'ils le pouvaient, il n'aurait pas fallu 20 ans pour réaliser à quel point le bogue Spectre original pourrait être dangereux. En fin de compte, nous devrons tous attendre et voir à quel point les attaquants seront efficaces pour armer ces bogues. Cependant, il est de la responsabilité d'Intel et des autres fabricants de puces de s'assurer que leurs clients bénéficient d'autant de sécurité que possible et ne sont pas vulnérables aux attaques.