Uživatelé Linuxu v úterý dostali velkou dávku špatných zpráv – 12 let stará zranitelnost v systémovém nástroji zvaném Polkit poskytuje útočníkům neomezená práva root na počítačích s většinou hlavních distribucí operačního systému s otevřeným zdrojovým kódem.

Polkit, dříve nazývaný PolicyKit, spravuje celosystémová oprávnění v operačních systémech podobných Unixu. Poskytuje mechanismus pro neprivilegované procesy pro bezpečnou interakci s privilegovanými procesy. Umožňuje také uživatelům spouštět příkazy s vysokými oprávněními pomocí komponenty nazvané pkexec, po níž následuje příkaz.

Tenální zneužití a 100% spolehlivost

Stejně jako většina operačních systémů i Linux poskytuje hierarchii úrovní oprávnění, která řídí, kdy a jaké aplikace nebo uživatelé mohou interagovat s citlivými systémovými prostředky. Účelem návrhu je omezit škody, ke kterým může dojít, pokud uživatel není důvěryhodný, že má administrativní kontrolu nad sítí, nebo pokud je aplikace hacknutá nebo škodlivá.

Od roku 2009 obsahuje pkexec chybu zabezpečení proti poškození paměti, kterou mohou lidé s omezenou kontrolou nad zranitelným počítačem zneužít k eskalaci oprávnění až do rootu. Využití chyby je triviální a podle některých názorů 100% spolehlivé. Útočníci, kteří již mají zranitelný stroj pod kontrolou, mohou tuto zranitelnost zneužít k zajištění spuštění škodlivého nákladu nebo příkazu s nejvyššími dostupnými systémovými právy. PwnKit, jak vědci nazývají zranitelnost, je také zneužitelný, i když samotný démon Polkit neběží.

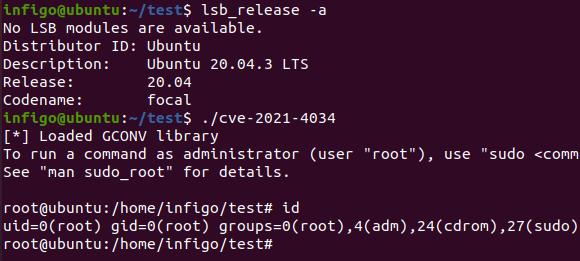

PwnKit objevili výzkumníci z bezpečnostní firmy Qualys v listopadu a byl zveřejněn v úterý poté, co byl opraven ve většině distribucí Linuxu. PwnKit je sledován jako CVE-2021-4034.

Ředitel výzkumu hrozeb zranitelnosti společnosti Qualys Bharat Jogi v e-mailu napsal:

Jogi řekl, že exploity vyžadují místní ověřený přístup k zranitelnému počítači a nelze je spustit vzdáleně bez takového ověření. Zde je video z exploitu v akci.

Prozatím Qualys nevydává proof-of-concept exploit code z obavy, že kód bude více přínosem pro černé klobouky než pro obránce. PoC kód byl uvolněn z jiného zdroje a výzkumníci uvedli, že je jen otázkou času, kdy bude PwnKit využíván ve volné přírodě.

„Očekáváme, že exploit se brzy stane veřejným a že ho začnou využívat útočníci – to je obzvláště nebezpečné pro jakýkoli víceuživatelský systém, který uživatelům umožňuje přístup pomocí shellu,“ Bojan Zdrnja, penetrační tester a handler ve společnosti SANS , napsal. Výzkumník řekl, že úspěšně znovu vytvořil exploit, který fungoval na počítači s Ubuntu 20.04.

Výzkumníci Qualys nejsou jediní, kdo na tuto zranitelnost nebo alespoň velmi podobnou chybu narazil. V roce 2013 výzkumník Ryan Mallon veřejně oznámil téměř stejnou chybu a dokonce napsal opravu, i když nakonec nenašel způsob, jak tuto zranitelnost zneužít. A loni v červnu ohlásil bezpečnostní výzkumník Github Kevin Backhouse také zranitelnost týkající se eskalace privilegií. Získal sledovací označení CVE-2021-3560 a opravu od hlavních distributorů Linuxu.

Hlavní distributoři Linuxu vydali záplaty pro tuto chybu zabezpečení a bezpečnostní profesionálové důrazně vyzývají administrátory, aby upřednostnili instalaci opravy. Ti, kteří nemohou záplatovat okamžitě, by měli použít příkaz chmod 0755 /usr/bin/pkexec k odstranění bitu SUID z pkexec, který zabrání jeho spuštění jako root při spuštění neprivilegovaným uživatelem. . Doporučení od Debianu, Ubuntu a Red Hatu jsou zde, zde a zde.

Ti, kteří chtějí vědět, zda byla zranitelnost v jejich systémech zneužita, mohou zkontrolovat položky protokolu, které říkají buď „Hodnota proměnné SHELL nebyla nalezena v souboru /etc/shells“ nebo „Hodnota proměnné prostředí [ …] obsahuje podezřelý obsah.“ Qualys však varoval lidi, že PwnKit je také zneužitelný bez zanechání jakýchkoli stop.