CrowdStrike esittelee Intelin TDT-kiihdytetyn muistin tarkistuksen CrowdStrike Falcon for Windows -anturiin parantaakseen näkyvyyttä ja havaitakseen muistissa olevia uhkia sekä lisäämällä uuden suojakerroksen tiedostottomia uhkia vastaan. Viime vuosina uhkatoimijat ovat lisänneet riippuvuuttaan tiedostottomista tai haittaohjelmavapaista hyökkäyksistä. CrowdStrike 2022 Global Threat Report -raportissa todettiin, että 62 % kaikista hyökkäyksistä vuoden 2021 neljännellä vuosineljänneksellä oli ilman haittaohjelmia, ja hyökkääjät luottivat sen sijaan sisäänrakennettuun työkaluun ja koodin lisäystekniikoihin saavuttaakseen tavoitteensa pudottamatta haitallista binaaria levylle.

Muistin skannaus lisää CrowdStrike Falcon -anturin kattavuutta tiedostottomien uhkien havaitsemisessa, laajentaa Script Controlin jo tarjoamaa suojaa ja hyökkäysten käyttäytymisindikaattoreita (IOA).

Muistin skannaustekniikan avulla Falcon-anturi voi etsiä suuria määriä prosessimuistia erittäin tehokkaasti ja etsiä haitallisia kuvioita, jotka viittaavat tiedostottomaan hyökkäykseen. Muistin skannausmoottori integroi Intel Threat Detection Technology -kiihdytetyn muistiskannauksen (AMS) Falcon-anturiin. Intel TDT AMS optimoi Intel-suorittimien suorituskyvyn ja siirtää laskennan Intelin integroituun grafiikkaprosessointiyksikköön (iGPU), jos se on olemassa. Tehokkailla tarkistuksilla enemmän muistia voidaan tarkistaa useammin haitallisen tunkeutumisen artefaktien löytämiseksi.

Nopeutettu muistin skannausominaisuus on saatavilla betaversiona Falcon-sensorin versiosta 6.37 alkaen, ja sitä tukevat kuudennen sukupolven tai uudemmat Intel-suorittimet, joissa on käytössä iGPU ja joissa on Windows 10 RS1 tai uudempi.

Tiedostottomat hyökkäykset: uhka ensimmäisestä pääsystä pysyvyyteen

Tarkemmin sanottuna "suoritettavattomiksi hyökkäyksiksi" kutsuttu tiedostottoman hyökkäyksen hallitseva ominaisuus on, että se ei pudota perinteisiä haittaohjelmia tai haitallista suoritettavaa tiedostoa levylle. Tiedostoton hyökkäys voi turvautua muun tyyppisiin tiedostoihin, kuten aseistautuneisiin asiakirjatiedostoihin, päästäkseen alkuun, tai komentosarjoihin (joskus salattuja tai koodattuja), jotka auttavat suoritusta. Se kuitenkin suoritetaan ilman tarkistettavaa suoritettavaa tiedostoa - itse hyökkäys suoritetaan kokonaan muistissa.

Ensimmäinen käyttöoikeus saavutetaan usein samoilla tekniikoilla kuin suoritettavat hyökkäykset, kuten selaimen tai sovelluksen hyväksikäytöt tai tietojenkalastelu- ja manipulointihyökkäykset. Kun jalansija on saatu, tiedostottomien hyökkäysten on löydettävä uusia tapoja suorittaa haitallista koodia ja saada sinnikkyyttä. Haitallisen logiikan suorittaminen ja sivuttaisliikkeet suoritetaan usein "kaksikäyttöisillä" sovelluksilla, joita kutsutaan myös maasta eläviksi binääriksi tai LOLbiniksi. Nämä kaksikäyttöiset hyökkäykset käyttävät laillisia sovelluksia, komentosarjoja ja hallintatyökaluja haitallisen tarkoituksensa saavuttamiseksi. LOLbinit sisältävät sekä alkuperäisiä sovelluksia että komentosarjatyökaluja, kuten PowerShell, MSHTA, Windows Management Instrumentation (WMI), regsvr32 ja Task Scheduler. Näitä työkaluja ja tekniikoita käytettiin tiedostottomissa hyökkäyksissä, mukaan lukien Cobalt Strike -haittaohjelmat, Helminth-troijalainen (katso CrowdStrike Intelligence Tipper: CSIT-16096 PowerShell-pohjainen haittaohjelma, jota käytetään Lähi-idän taloussektorin kohteisiin) ja PoshSpy.

Suoritus voidaan vaihtoehtoisesti suorittaa koodin lisäyshyökkäyksillä, joissa shellcode-injektiota tai heijastavaa DLL-latausta käytetään koodin suorittamiseen joko vaarantuneessa prosessissa tai etäprosessissa. Cobalt Strike -haittaohjelmien, Kovterin (katso CrowdStrike Intelligence Tipper: CSIT-17083 Kovter Bot Analysis) ja NotPetyan tiedetään käyttävän koodin lisäystä, heijastavaa latausta tai prosessin tyhjentämistä haitallisen suorituksen aikaansaamiseksi.

Tiedostottomien hyökkäysten on löydettävä muita tapoja saada pysyvyyttä, koska ne eivät pudota ja suorita haitallista binaaria itse. Pysyvyys vaatii sekä sijainnin koodin tai tietojen tallentamiseen että keinon haitallisen koodin tai komentosarjan käynnistämiseen. Komentosarjojen pudottaminen, haitallisen koodin tai komentosarjojen tallentaminen rekisteriin tai LOLbinien, kuten WMI tai Task Scheduler, käyttö ovat kaikki strategioita pysyvyyden saavuttamiseksi. Nämä tekniikat liittyvät Poweliks- ja Kovter-haittaohjelmien, PoshSpy-hyökkäyksien ja Helminthin takaoven in-the-wild-toimintaan.

Jokainen näistä vaiheista (alkukäyttö, suoritus ja pysyvyys) jättää jälkeensä ainutlaatuisia ja paljastavia artefakteja tunkeutumisesta muistiin. Vaikka muistiskannaus on jo arvokas rikostekninen työkalu, sen ei tarvitse rajoittua tietomurron jälkeisiin vastauksiin, mutta sitä voidaan käyttää havaitsemaan käynnissä olevat hyökkäykset.

Muistin skannaus mahdollistaa uuden tason näkyvyyttä ja suojausta

Historiallisesti sillä on ollut huomattava vaikutus suorittimen suorituskykyyn muistia skannattaessa, mikä rajoittaa sen kykyä käyttää laajasti hyökkäysten havaitsemiseen. Vastatakseen tiedostottomien hyökkäysten uhkaan tehokkaasti CrowdStrike teki yhteistyötä Intel Corporationin kanssa integroidakseen Intel TDT AMS:n Falcon-anturiimme. Intel TDT AMS:n avulla Falcon-anturi voi skannata suuria alueita ohjelman virtuaalimuistista etsiessään haitallisen tunkeutumisen artefakteja.

Falcon-alusta tunnistaa ja suojaa tiedostottomilta hyökkäyksiltä hyväksikäytöstä toteutukseen ja vaikuttamiseen käyttäytymiseen liittyvien IOA-toimintojen avulla, jotka koostuvat ominaisuuksien, kuten komentosarjan hallinnan, puhelupinoanalyysin ja lisäkäyttäjätilan tiedoista, tiedoista. Muistin skannaus kytkeytyy saumattomasti Falcon-alustan monimutkaiseen tapahtuma- ja käyttäytymisjärjestelmään ja tarjoaa uuden tason näkyvyyttä ja suojaa.

Tavukuvion muistin skannaus

Muistin skannaus tunnistaa kiinnostavan prosessin ("kohdeprosessi") ja iteroi sen muistitilan läpi haitallisten artefaktien tunnistamiseksi. Nämä esineet voivat sisältää shellcode-kuvioita, ainutlaatuisia merkkijonoja tai haitallisia korjaustiedostoja.

Kuva 1. Ytimen virheenkorjausnäkymä epäilyttävän prosessin muistista löytyneestä haitallisesta tavukuviosta

A memory scan is defined by high-fidelity pattern specifications and rules around when and where the scan for those patterns should be performed. A triggering mechanism describes either a routine or potentially suspicious circumstance when the memory scan should be initiated. The memory pattern specification describes the pattern itself and provides optional hints as to the type of memory in which the pattern should be found. For example, shellcode might only be expected to fall in executable memory, but unique strings in read-only memory. These memory description down-selects provide both a performance and a precision benefit. Only the necessary memory is scanned and evaluated, which saves cycles and improves efficacy by allowing for more precise specifications.

Kun muistikuvion skannaus aloitetaan, muistin tarkistuskomponentti hankkii määritetyt muistinpalaset kohdeprosessista skannausprosessiin. Kuten muutkin CrowdStrike Falcon -käyttäjätilan arsenaalin työkuormat, skannausprosessi suoritetaan suojattuna säilönä päätepisteessä. Kun muisti on hankittu, skannausprosessi toistuu skannatun muistin läpi käyttämällä Intel TDT AMS:n korkean suorituskyvyn kuvionsovitusalgoritmia, joka on optimoitu toimimaan massiivisesti rinnakkaisena työkuormana.

Kuva 2. Falcon-säilöprosessi hankkii suoritettavan muistin sivuja kohdeprosessista ja suorittaa sisällölle nopeutetun muistitarkistuksen, joka etsii haitallista tavukuviota

Tehokkaan ratkaisun rakentaminen

Perinteisesti sekä suorittimen että aikaa vievä toiminta, muistin skannaus on tehty mahdolliseksi optimoinnilla suunnittelun kaikilla tasoilla. Kumppanuus Intel TDT AMS:n kanssa ja integraatiosuunnittelupäätökset asettavat suorituskyvyn etusijalle, mikä johtaa suoritusta varten optimoituun kuvionsovitusalgoritmiin. Intel-laitteistolla ja joka hyödyntää moni- ja moniytimistä arkkitehtuuria. Koko järjestelmä hyötyy huolellisista algoritmivalinnoista ja syvästä Windowsin sisäisten osien tuntemuksesta, mikä johtaa suunnitteluun, joka maksimoi aikaa vievien toimintojen suorituskyvyn. Suunnittelun joustavuuden ansiosta muisti voidaan valita loogisesti vain tarkistuksen kannalta tärkeisiin osiin, kun taas muistin skannauskoon suojakaiteet ja suorittimen käyttörajoitukset rajoittavat järjestelmän ja loppukäyttäjän kokemuksen häiriöitä.

Lopuksi Intel TDT AMS lataa kuvionsovituslaskelmat älykkäästi Intelin integroituun GPU:hun, kun se on saatavilla, hyödyntäen sekä moniytimistä GPU:ta että sirulla olevaa järjestelmäarkkitehtuuria jaetun muistiohjaimen avulla. Varhaiset testaukset osoittivat, että Intel TDT AMS suoritti laskentaa vaativan työkuorman 4–7 kertaa tehokkaammin kuin naiiveja suoritintoteutuksia.

CrowdStrike reagoi dynaamisiin uhkiin reaaliajassa

Jatkuvasti lisääntyvät uhat ja nollapäivän haavoittuvuuksien hyödyntäminen voidaan pysäyttää vain dynaamisella ratkaisulla, joka pystyy reagoimaan uusiin uhkiin reaaliajassa.

Tiedostottomien hyökkäysten havaitseminen alkaa samasta pisteestä kuin perinteisten haittaohjelmapohjaisten hyökkäysten havaitseminen. CrowdStriken omistautuneet käänteissuunnittelijat, tutkimus- ja vastaustiimit sekä Falcon OverWatch™ -uhanetsintätiimi analysoivat todellista dataa ja luonnossa olevia haitallisia skriptejä ja työkaluja 24 tuntia vuorokaudessa. Tutkimustaan ja Falcon-alustan dynaamisia sisältöpäivityksiä hyödyntäen CrowdStriken nopean toiminnan tiimit voivat ottaa käyttöön uusia käyttäytymiseen liittyviä IOA:ita milloin tahansa. Kun CrowdStrike Falcon -anturiin on lisätty muistiskannaus, nämä nopean toiminnan tiimit voivat julkaista uusia muistikuvioiden määrityksiä ja sääntöjä pilvestä CrowdStrike-asiakkaiden päätepisteisiin muutamassa minuutissa.

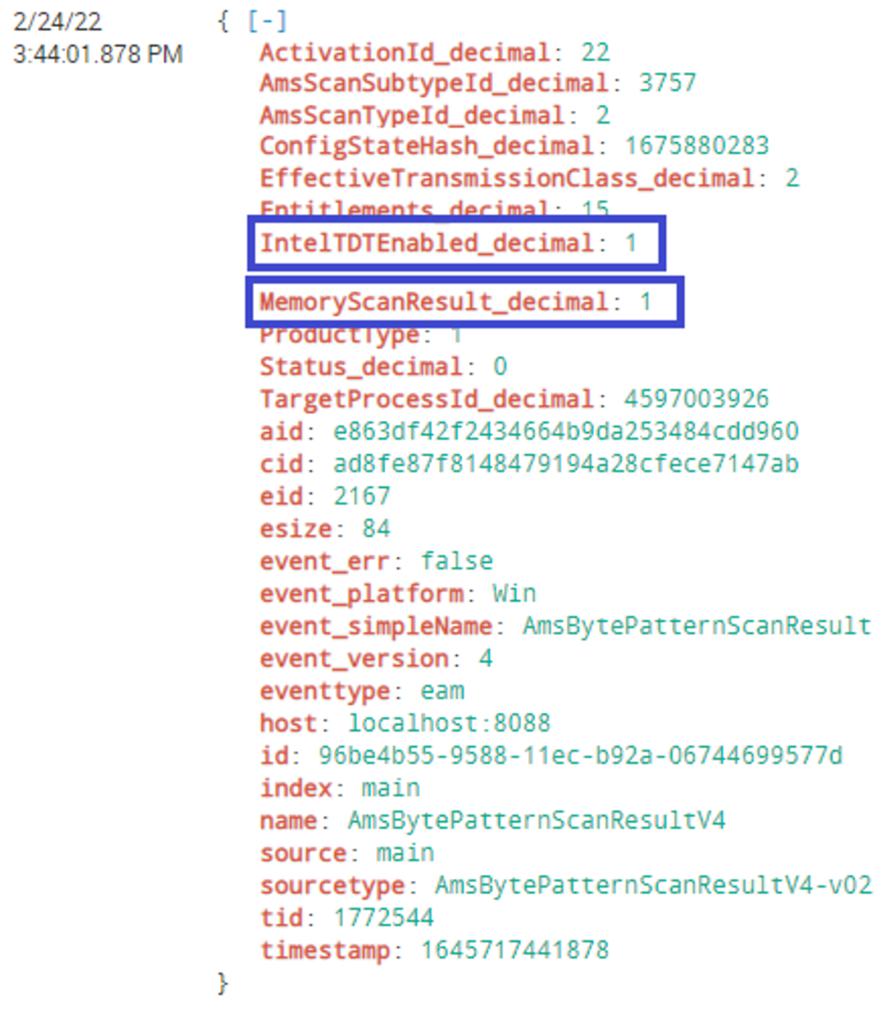

Kuva 3. Muistin skannauksen tuloksena saatu tapahtuma, joka osoittaa, että tulos vastasi tavukuviota

Kuva 4. PowerShelliin ladatun haitallisen shell-koodin tunnistaminen hyväksikäytön jälkeen (Napsauta suurentaaksesi)

CrowdStrike-muistin tarkistuksen julkaisutiedot

Muistin skannaus on saatavilla betaversiossa Falcon-sensorin versiosta 6.37 alkaen. CrowdStrike-asiakkaat voivat ottaa yhteyttä tekniseen tilivastaavaansa liittyäkseen betajulkaisuun. Muistin skannauksen beetaversio on tällä hetkellä saatavilla järjestelmiin, joissa on kuudennen sukupolven tai uudemmat Intel-suorittimet, joissa on käytössä Intelin integroitu GPU ja siihen liittyvät ohjaimet ja joissa on Windows 10 RS1 tai uudempi. Tuleva Falcon-anturin julkaisu laajentaa tuettuja alustoja ja prosessoreita.